Jelaskan yang tertera dibawah ini!

a. IT Audit Trail, Real Time Audit, dan IT Forensik!

Audit Trail

Audit Trail

Audit trail sebagai “yang menunjukkan catatan yang telah mengakses sistem operasi komputer dan apa yang dia telah dilakukan selama periode waktu tertentu”. Dalam telekomunikasi, istilah ini berarti catatan baik akses selesai dan berusaha dan jasa, atau data membentuk suatu alur yang logis menghubungkan urutan peristiwa, yang digunakan untuk melacak transaksi yang telah mempengaruhi isi record. Dalam informasi atau keamanan komunikasi, audit informasi berarti catatan kronologis kegiatan sistem untuk memungkinkan rekonstruksi dan pemeriksaan dari urutan peristiwa dan / atau perubahan dalam suatu acara.

Dalam penelitian keperawatan, itu mengacu pada tindakan mempertahankan log berjalan atau jurnal dari keputusan yang berkaitan dengan sebuah proyek penelitian, sehingga membuat jelas langkah-langkah yang diambil dan perubahan yang dibuat pada protokol asli. Dalam akuntansi, mengacu pada dokumentasi transaksi rinci mendukung entri ringkasan buku. Dokumentasi ini mungkin pada catatan kertas atau elektronik. Proses yang menciptakan jejak audit harus selalu berjalan dalam mode istimewa, sehingga dapat mengakses dan mengawasi semua tindakan dari semua pengguna, dan user normal tidak bisa berhenti / mengubahnya. Selanjutnya, untuk alasan yang sama, berkas jejak atau tabel database dengan jejak tidak boleh diakses oleh pengguna normal. Dalam apa yang berhubungan dengan audit trail, itu juga sangat penting untuk mempertimbangkan isu- isu tanggung jawab dari jejak audit Anda, sebanyak dalam kasus sengketa, jejak audit ini dapat dijadikan sebagai bukti atas kejadian beberapa.

Perangkat lunak ini dapat beroperasi dengan kontrol tertutup dilingkarkan, atau sebagai sebuah ‘sistem tertutup, ”seperti yang disyaratkan oleh banyak perusahaan ketika menggunakan sistem Audit Trail.

Real Time Audit

Real Time Audit atau RTA adalah suatu sistem untuk mengawasi kegiatan teknis dan keuangan sehingga dapat memberikan penilaian yang transparan status saat ini dari semua kegiatan, dimana pun mereka berada. Ini mengkombinasikan prosedur sederhana dan logis untuk merencanakan dan melakukan dana untuk kegiatan dan “Siklus Proyek” pendekatan untuk memantau kegiatan yang sedang berlangsung dan penilaian termasuk cara mencegah pengeluaran yang tidak sesuai.

IT Forensics

IT Forensics merupakan Ilmu yang berhubungan dengan pengumpulan fakta dan bukti pelanggaran keamanan sistem informasi serta validasinya menurut metode yang digunakan (Misalnya Metode sebab akibat).

Tujuan IT Forensics adalah untuk mendapatkan fakta – fakta objektif dari sistem informasi, karena semakin berkembangnya teknologi komputer dapat digunakan sebagai alat bagi para pelaku kejahatan komputer.

B. Perbedaan Audit "Around the Computer" dan "Through the Computer"

Pengertian Audit Around the Computer

Audit around the computer masuk ke dalam kategori audit sistem informasi dan lebih tepatnya masuk ke dalam metode audit. Audit around the computer dapat dikatakan hanya memeriksa dari sisi user saja dan pada masukan dan keluaranya tanpa memeriksa lebih terhadap program atau sistemnya, bisa juga dikatakan bahwa audit around the computer adalah audit yang dipandang dari sudut pandangblack box.

Dalam pengauditannya yaitu auditor menguji keandalan sebuah informasi yang dihasilkan oleh komputer dengan terlebih dahulu mengkalkulasikan hasil dari sebuah transaksi yang dimasukkan dalam sistem. Kemudian, kalkulasi tersebut dibandingkan dengan output yang dihasilkan oleh sistem. Apabila ternyata valid dan akurat, diasumsikan bahwa pengendalian sistem telah efektif dan sistem telah beroperasi dengan baik.

Audit around the computer dilakukan pada saat:

1. Dokumen sumber tersedia dalam bentuk kertas (bahasa non-mesin), artinya masih kasat mata dan dilihat secara visual.

2. Dokumen-dokumen disimpan dalam file dengan cara yang mudah ditemukan.

3. Keluaran dapat diperoleh dari daftar yang terinci dan auditor mudah menelusuri setiap transaksi dari dokumen sumber kepada keluaran dan sebaliknya.

Kelebihan dan Kelemahan dari metode Audit Around The Computer adalah sebagai berikut:

Kelebihan:

1. Proses audit tidak memakan waktu lama karena hanya melakukan audit tidak secara mendalam.

2. Tidak harus mengetahui seluruh proses penanganan sistem.

Kelemahan:

1. Umumnya database mencakup jumlah data yang banyak dan sulit untuk ditelusuri secara manual.

2. Tidak membuat auditor memahami sistem komputer lebih baik.

3. Mengabaikan pengendalian sistem, sehingga rawan terhadap kesalahan dan kelemahan potensial dalam sistem.

4. Lebih berkenaan dengan hal yang lalu daripada audit yang preventif.

5. Kemampuan komputer sebagai fasilitas penunjang audit mubadzir.

6. Tidak mencakup keseluruhan maksud dan tujuan audit.

Pengertian Audit Through the Computer

Audit through the computer adalah dimana auditor selain memeriksa data masukan dan keluaran, juga melakukan uji coba proses program dan sistemnya atau yang disebut dengan white box, sehinga auditor merasakan sendiri langkah demi langkah pelaksanaan sistem serta mengetahui sistem bagaimana sistem dijalankan pada proses tertentu.

Audit around the computer dilakukan pada saat:

1. Sistem aplikasi komputer memproses input yang cukup besar dan menghasilkan output yang cukup besar pula, sehingga memperluas audit untuk meneliti keabsahannya.

2. Bagian penting dari struktur pengendalian intern perusahaan terdapat di dalam komputerisasi yang digunakan.

Kelebihan dan Kelemahan dari metode Audit Through The Computer adalah sebagai berikut:

Kelebihan:

1. Dapat meningkatkan kekuatan pengujian system aplikasi secara efektif.

2. Dapat memeriksa secara langsung logika pemprosesan dan system aplikasi.

3. Kemampuan system dapat menangani perubahan dan kemungkinan kehilangan yang terjadi pada masa yang akan dating.

4. Auditor memperoleh kemampuan yang besar dan efektif dalam melakukan pengujian terhadap system computer.

5. Auditor merasa lebih yakin terhadap kebenaran hasil kerjanya.

Kelemahan:

1. Biaya yang dibutuhkan relative tinggi karena jumlaj jam kerja yang banyak untuk dapat lenih memahami struktur pengendalian intern dari pelaksanaan system aplikasi.

2. Butuh keahlian teknis yang mendalam untuk memahami cara kerja sistem.

PERBEDAAN ANTARA AUDIT AROUND THE COMPUTER DENGAN AUDIT THROUGH THE COMPUTER

Perbedaan antara audit around the computer dengan audit through the computer dilihat dari prosedur lembar kerja IT audit.

C. Berikan Contoh Prosedur dan Lembar Kerja IT Audit (Studi Kasus)

PROSEDUR IT AUDIT :

Kontrol lingkungan :

1. Apakah kebijakan keamanan (security policy) memadai dan efektif ?

2. Jika data dipegang oleh vendor, periksa laporan ttg kebijakan dan prosedural yg terikini dari external auditor

3. Jika sistem dibeli dari vendor, periksa kestabilan financial

4. Memeriksa persetujuan lisen (license agreement)

Kontrol keamanan fisik :

1. Periksa apakah keamanan fisik perangkat keras dan penyimpanan data memadai

2. Periksa apakah backup administrator keamanan sudah memadai (trained,tested)

3. Periksa apakah rencana kelanjutan bisnis memadai dan efektif

4. Periksa apakah asuransi perangkat-keras, OS, aplikasi, dan data memadai

Kontrol keamanan logical :

1. Periksa apakah password memadai dan perubahannya dilakukan regular

2. Apakah administrator keamanan memprint akses kontrol setiap user

CONTOH – CONTOH

- Internal IT Deparment Outputnya Solusi teknologi meningkat, menyeluruh & mendalam dan Fokus kepada global, menuju ke standard2 yang diakui.

- External IT Consultant Outputnya Rekrutmen staff, teknologi baru dan kompleksitasnya Outsourcing yang tepat dan Benchmark / Best-Practices

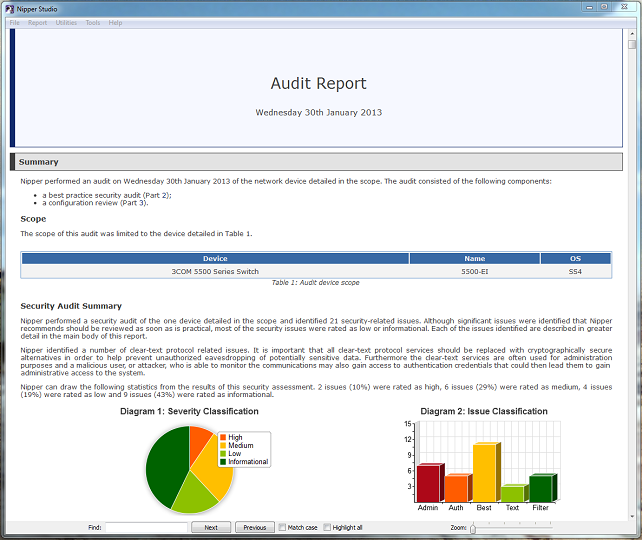

Contoh lembar kerja IT Audit

Gambar berikut ini merupakan contoh lembar kerja pemeriksaan IT Audit. Gambar A untuk contoh yang masih ‘arround the compter‘, sedangkan B contoh ‘through the computer‘.

Studi Kasus :

KASUS AUDIT UMUM PT KAI

Menerapkan proses GCG (Good Corporate Governance) dalam suatu perusahaan Pembedahan kasus-kasus yang telah terjadi di perusahaan atas proses pengawasan yang efektif akan menjadi pembelajaran yang menarik dan kiranya dapat kita hindari apabila kita dihadapkan pada situasi yang sama.

bukan suatu proses yang mudah. Diperlukan konsistensi, komitmen, dan pemahaman yang jelas dari seluruh stakeholders perusahaan mengenai bagaimana seharusnya proses tersebut dijalankan. Namun, dari kasus-kasus yang terjadi di BUMN ataupun Perusahaan Publik dapat ditarik kesimpulan sementara bahwa penerapan proses GCG belum dipahami dan diterapkan sepenuhnya.

Salah satu contohnya adalah kasus audit umum yang dialami oleh PT. Kereta Api Indonesia (PT. KAI). Kasus ini menunjukkan bagaimana proses tata kelola yang dijalankan dalam suatu perusahaan dan bagaimana peran dari tiap-tiap organ pengawas dalam memastikan penyajian laporan keuangan tidak salah saji dan mampu menggambarkan keadaan keuangan perusahaan yang sebenarnya.

Kasus PT. KAI berawal dari perbedaan pandangan antara Manajemen dan Komisaris, khususnya Ketua Komite Audit dimana Komisaris menolak menyetujui dan menandatangani laporan keuangan yang telah diaudit oleh Auditor Eksternal. Komisaris meminta untuk dilakukan audit ulang agar laporan keuangan dapat disajikan secara transparan dan sesuai dengan fakta yang ada. Salah satu faktor yang menyebabkan terjadinya kasus PT. KAI adalah rumitnya laporan keuangan PT. KAI. Perbedaan pandangan antara manajemen dan komisaris tersebut bersumber pada perbedaan mengenai:

1. Masalah piutang PPN.

Piutang PPN per 31 Desember 2005 senilai Rp. 95,2 milyar, menurut Komite Audit harus dicadangkan penghapusannya pada tahun 2005 karena diragukan kolektibilitasnya, tetapi tidak dilakukan oleh manajemen dan tidak dikoreksi oleh auditor.

2. Masalah Beban Ditangguhkan yang berasal dari penurunan nilai persediaan.

Saldo beban yang ditangguhkan per 31 Desember 2005 sebesar Rp. 6 milyar yang merupakan penurunan nilai persediaan tahun 2002 yang belum diamortisasi, menurut Komite Audit harus dibebankan sekaligus pada tahun 2005 sebagai beban usaha.

3. Masalah persediaan dalam perjalanan.

Berkaitan dengan pengalihan persediaan suku cadang Rp. 1,4 milyar yang dialihkan dari satu unit kerja ke unit kerja lainnya di lingkungan PT. KAI yang belum selesai proses akuntansinya per 31 Desember 2005, menurut Komite Audit seharusnya telah menjadi beban tahun 2005.

4. Masalah uang muka gaji.

Biaya dibayar dimuka sebesar Rp. 28 milyar yang merupakan gaji Januari 2006 dan seharusnya dibayar tanggal 1 Januari 2006 tetapi telah dibayar per 31 Desember 2005 diperlakukan sebagai uang muka biaya gaji, yang menurut Komite Audit harus dibebankan pada tahun 2005.

5. Masalah Bantuan Pemerintah Yang Belum Ditentukan Statusnya (BPYDBS) dan Penyertaan Modal Negara (PMN).

BPYDBS sebesar Rp. 674,5 milyar dan PMN sebesar Rp. 70 milyar yang dalam laporan audit digolongkan sebagai pos tersendiri di bawah hutang jangka panjang, menurut Komite Audit harus direklasifikasi menjadi kelompok ekuitas dalam neraca tahun buku 2005.

Beberapa hal yang direfentifikasi turut berperan dalam masalah pada laporan keuangan PT. KAI Indonesia:

1. Auditor internal tidak berperan aktif dalam proses audit, yang berperan hanya auditor Eksternal.

2. Komite audit tidak ikut serta dalam proses penunjukkan auditor sehingga tidak terlibat proses audit.

3. Manajemen (tidak termasuk auditor eksternal) tidak melaporkan kepada komite audit dan komite audit tidak menanyakannya.

4. Adanya ketidakyakinan manajemen akan laporan keuangan yang telah disusun, sehingga ketika komite audit mempertanyakan manajemen merasa tidak yakin.

Terlepas dari pihak mana yang benar, permasalahan ini tentunya didasari oleh tidak berjalannya fungsi check and balances yang merupakan fungsi substantif dalam perusahaan. Yang terpenting adalah mengidentifikasi kelemahan yang ada sehingga dapat dilakukan penyempurnaan untuk menghindari munculnya permasalahan yang sama di masa yang akan datang.

Berikut ini beberapa solusi dan rekomendasi yang disarankan kepada PT KAI untuk memperbaiki kondisi yang telah terjadi:

1. Apabila Dewan Komisaris ini merasa direksi tidak capable (mampu) memimpin perusahaan, Dewan Komisaris dapat mengusulkan kepada pemegang saham untuk mengganti direksi.

2. Diperlukannya kebijaksanaan (wisdom) dari Anggota Dewan Komisaris untuk memilah-milah informasi apa saja yang merupakan private domain.

3. Komunikasi yang intens sangat diperlukan antara Auditor Eksternal dengan Komite Audit.

4. Komite Audit sangat mengandalkan Internal Auditor dalam menjalankan tugasnya untuk mengetahui berbagai hal yang terjadi dalam operasional perusahaan.

5. Komite Audit tidak memberikan second judge atas opini Auditor Eksternal, karena opini sepenuhnya merupakan tanggung jawab Auditor Eksternal.

6. Harus ada upaya untuk membenarkan kesalahan tahun-tahun lalu, karena konsistensi yang salah tidak boleh dipertahankan.

7. Komite Audit tidak berbicara kepada publik karena esensinya Komite Audit adalah organ Dewan Komisaris sehingga pendapat dan masukan Komite Audit harus disampaikan kepada Dewan Komisaris. Apabila Dewan Komisaris tidak setuju dengan Komite Audit, tetapi Komite Audit tetap pada pendiriannya, Komite Audit dapat mencantumkan pendapatnya pada Laporan Komite Audit yang terdapat dalam laporan tahunan perusahaan.

8. Manajemen menyusun laporan keuangan secara tepat waktu, akurat dan full disclosure.

9. Komite Audit dan Dewan Komisaris sebaiknya melakukan inisiatif untuk membangun budaya pengawasan dalam perusahaan melalui proses internalisasi, sehingga pengawasan merupakan bagian tidak terpisahkan dari setiap organ dan individu dalam organisasi.

D. Jelaskan berbagai tools yang digunakan IT Audit dan forensik + gambar satuannya!

Tools yang Digunakan Untuk IT Audit

A. ACL (Audit Command Language):

software CAAT (Computer Assisted Audit Techniques) yang sudah sangat populer untuk melakukan analisa terhadap data dari berbagai macam sumber.

B. Powertech Compliance Assessment Powertech:

automated audit tool yang dapat dipergunakan untuk mengaudit dan mem-benchmark user access to data, public authority to libraries, user security, system security, system auditing dan administrator rights (special authority) sebuah serverAS/400.

C. Nipper :

audit automation software yang dapat dipergunakan untuk mengaudit dan mem-benchmark konfigurasi sebuah router.

Tools yang digunakan untuk IT forensic :

A. Antiword

Antiword merupakan sebuah aplikasi yang digunakan untuk menampilkan teks dan gambar dokumen Microsoft Word. Antiword hanya mendukung dokumen yang dibuat oleh MS Word versi 2 dan versi 6 atau yang lebih baru.

B. Binhash

Binhash merupakan sebuah program sederhana untuk melakukan hashing terhadap berbagai bagian file ELF dan PE untuk perbandingan. Saat ini ia melakukan hash terhadap segmen header dari bagian header segmen obyek ELF dan bagian segmen header obyekPE.

C. Autopsy

The Autopsy Forensic Browser merupakan antarmuka grafis untuk tool analisis investigasi diginal perintah baris The Sleuth Kit. Bersama, mereka dapat menganalisis disk dan filesistem Windows dan UNIX (NTFS, FAT, UFS1/2, Ext2/3).

D. Sigtool

Sigtcol merupakan tool untuk manajemen signature dan database ClamAV. sigtool dapat digunakan untuk rnenghasilkan checksum MD5, konversi data ke dalam format heksadesimal, menampilkan daftar signature virus dan build/unpack/test/verify database CVD dan skrip update.

Sumber :